黑盾-wp

MISC

学会Office

- 题目描述:做网络安全也要会办公软件的,附件是给了个Excel表格

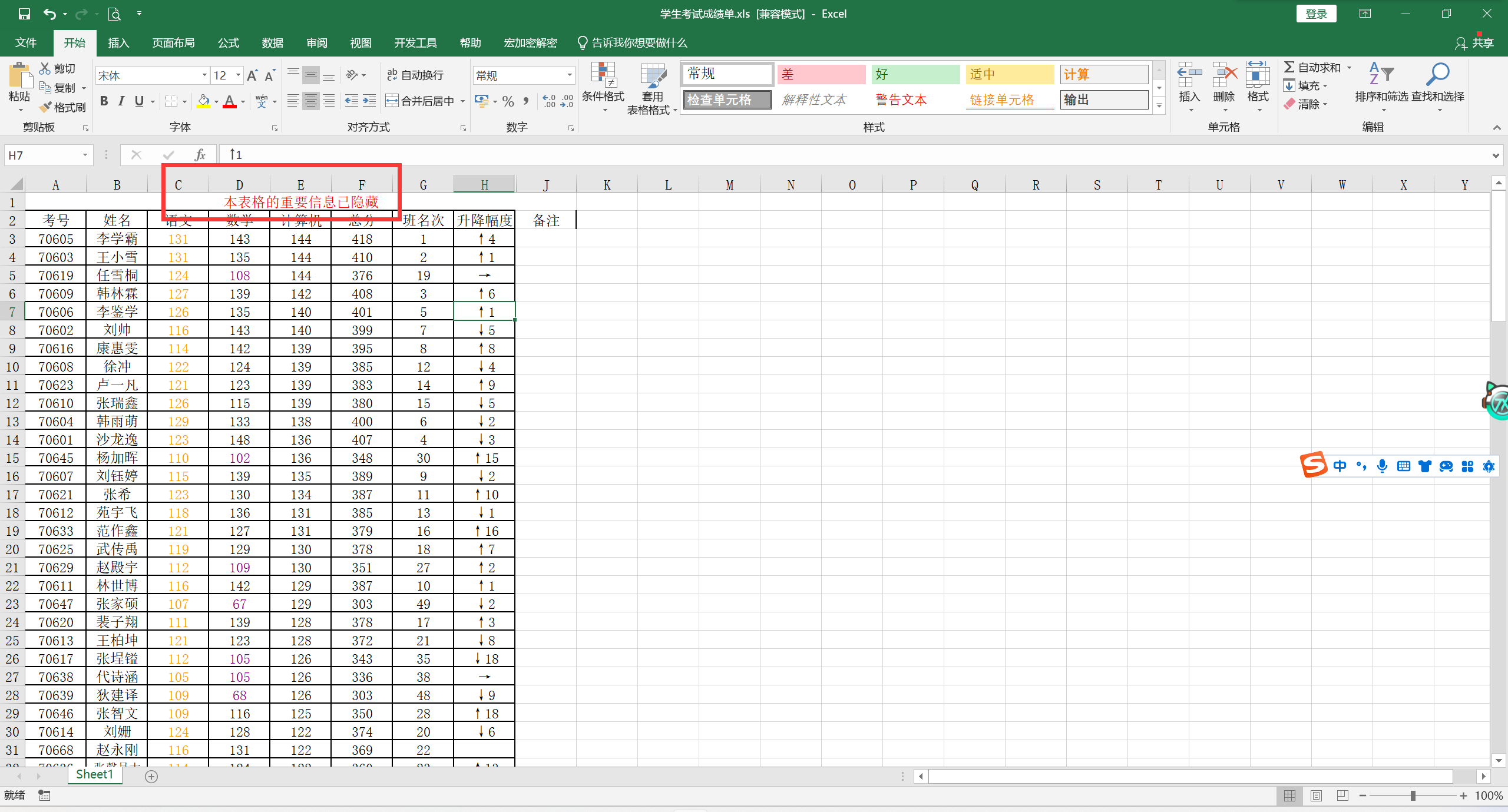

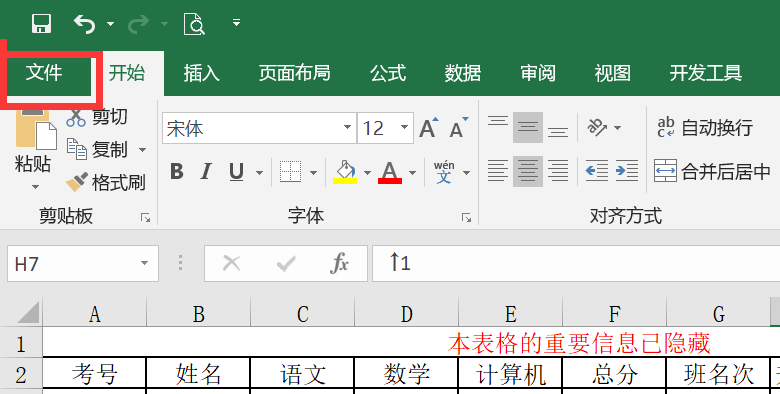

- 点击查看Excel表格,看见有数据被隐藏

- 之后查看横纵坐标,发现横坐标的字母顺序跳了一个,直接把他展开

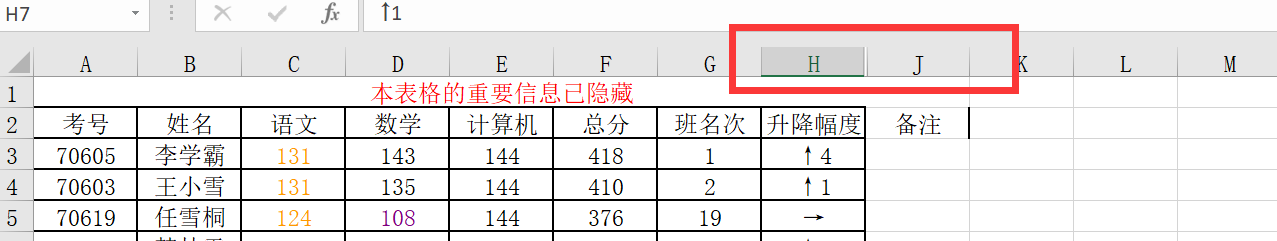

- 展开后得到如下图所示

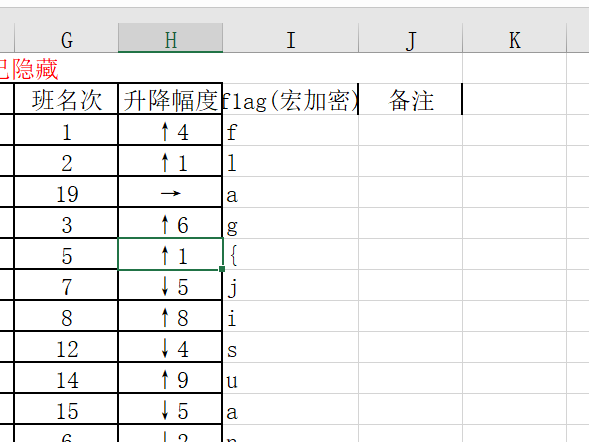

- 然后设置宏加密

- 然后点击选项

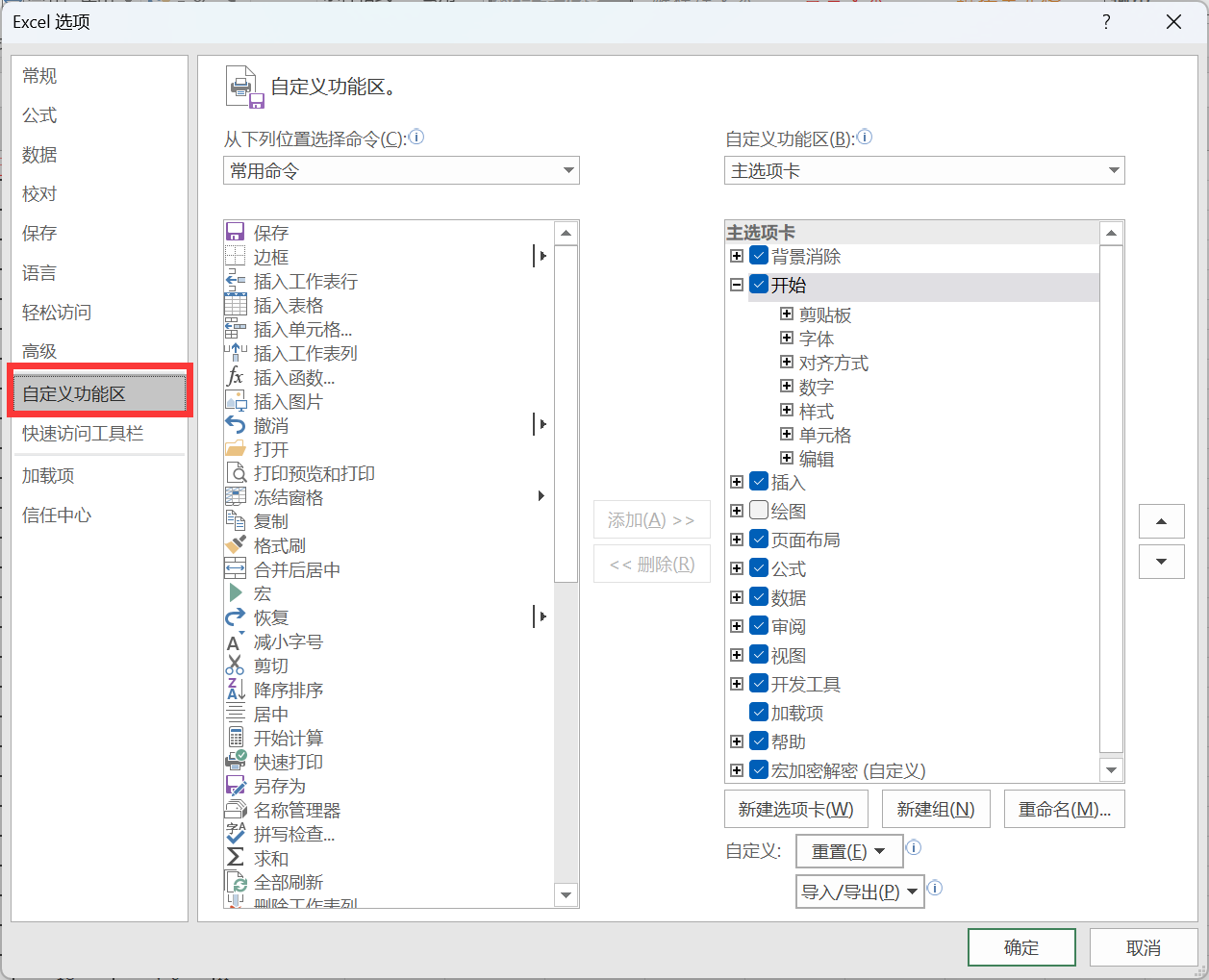

- 点击自定义功能区

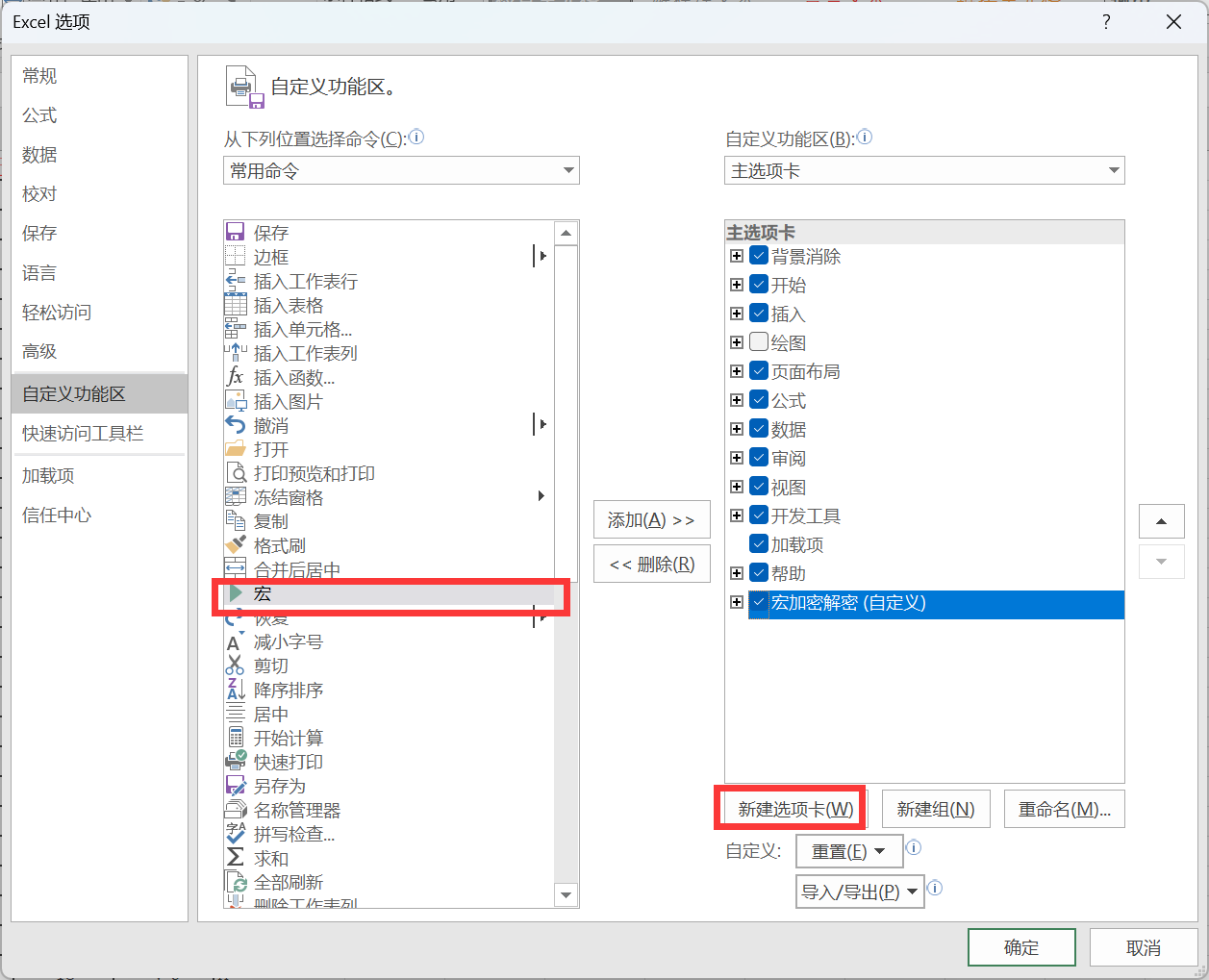

- 新建选项卡,然后自定义宏加解密

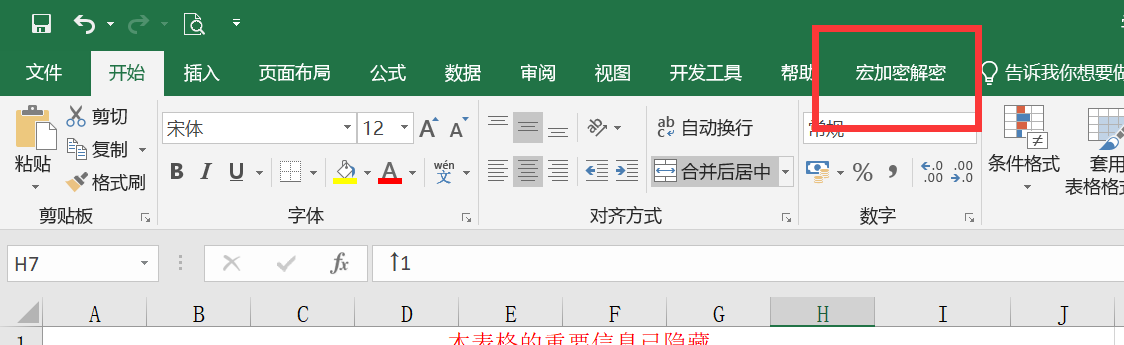

- 然后再主界面就会出现如下所示

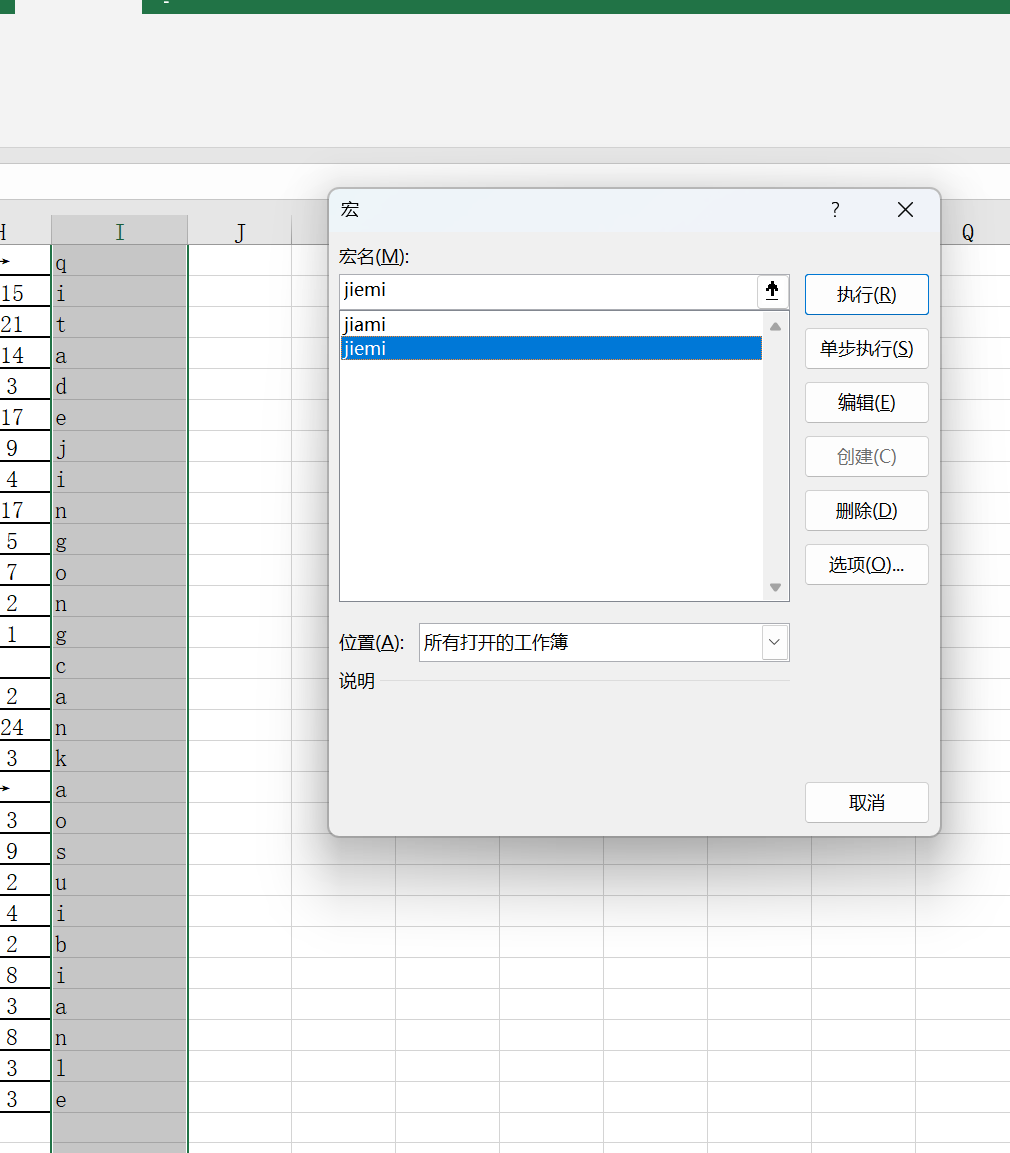

- 选中flag,进行宏解密

- 解密完,flag顺序不对,然后再根据计算机的成绩降序排序,即可得到正确的flag

flag{jisuanjichengjijuedingbisaipaiming}

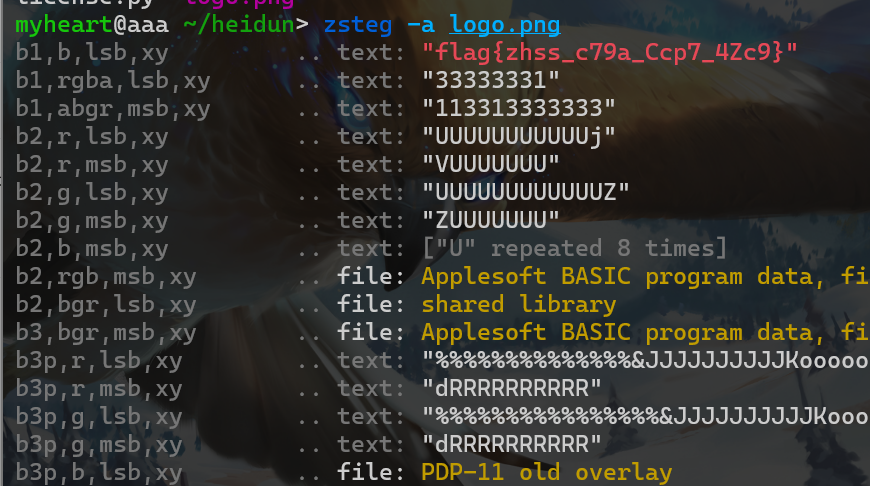

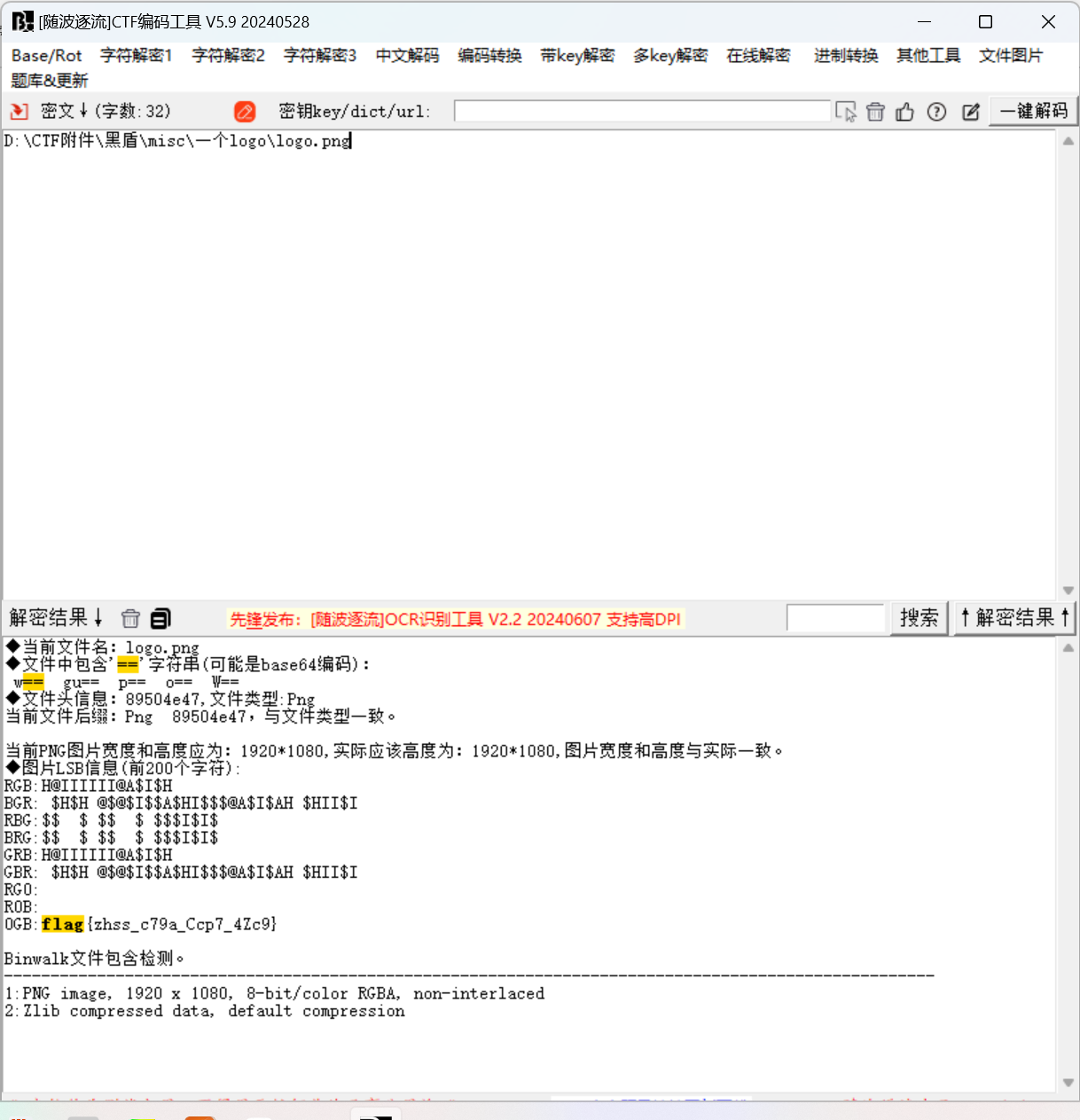

一个logo

- 题目给了一张logo图片,是LSB隐写

- 可以使用

Zsteg和随波逐流一把梭

一个比StegSolve更方便的工具—zsteg-CSDN博客

- 装完zsteg之后一把梭,直接出来

flag{zhss_c79a_Ccp7_4Zc9}

- 也可以使用随波逐流一把梭出来

出题人的上网流量*

我变个样就不认识我了*

gogogo*

- go语言

空白*

- sown隐写

我不是二维码*

Crypto

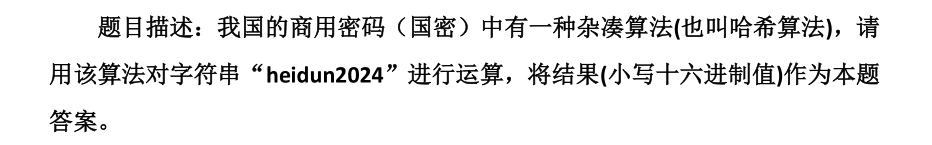

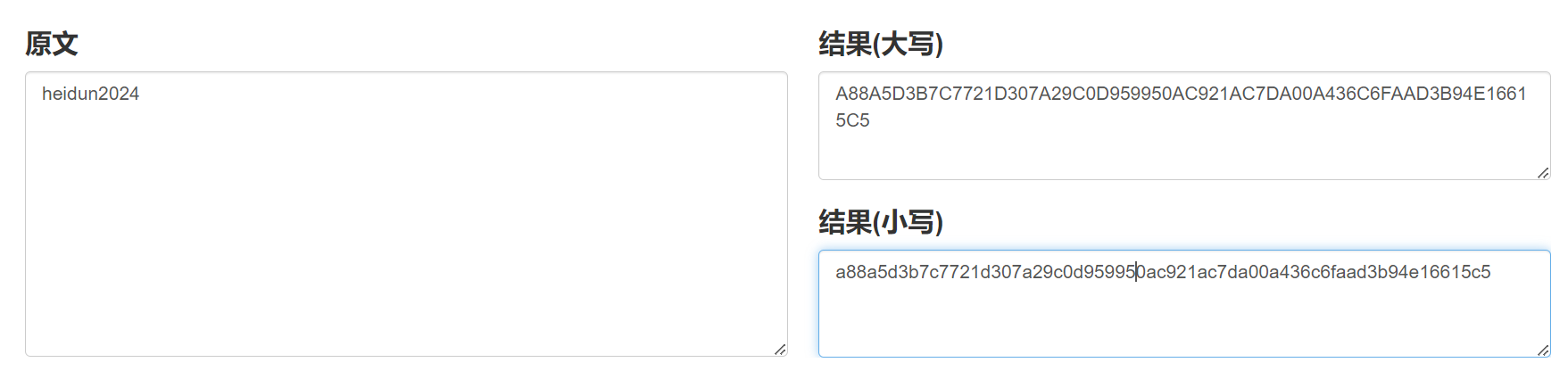

学会SM

- 直接在线网站运算就行

flag{a88a5d3b7c7721d307a29c0d959950ac921ac7da00a436c6faad3b94e16615c5}

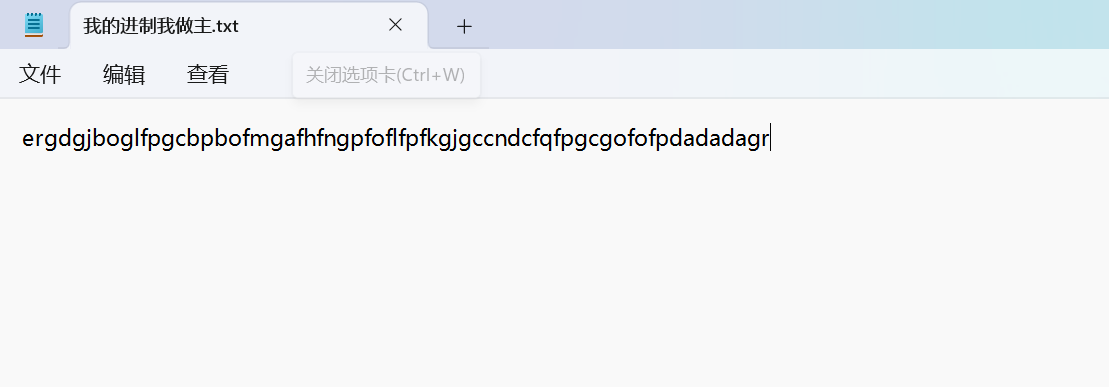

我的进制我做主

- 今天看到这题的wp属实没蚌住,只能说我题做少了,思路没问题就是中间环节错了

思路再现

- 一开始看到题目简介,要有自己的进制,就想到应该是不同于2进制、8进制、10进制、16进制的其中一个进制

- 然后查看给的附件

1 | ergdgjboglfpgcbpbofmgafhfngpfoflfpfkgjgccndcfqfpgcgofofpdadadagr |

- 将出现的字母都写出来,并按照字母表排序,可以得到如下字母,一共十七个字母,少了字母i

1 | a b c d e f g h j k l m n o p q r |

- 一开始以为是十七进制,然后用1-17去替换,再大整数转字符串,结果不对

- 然后又想到缺少了i,有可能是18进制,然后再用1-18去替换,结果不对

正确做法

- 18进制,

a-r映射到0-9 a b c d e f g h正确的18进制映射 - 然后编写脚本,先进行映射,然后再两个为1组分开,以18进制转整型,再转成相应ascii码对应的字符,即可得到flag

1 | a = 'ergdgjboglfpgcbpbofmgafhfngpfoflfpfkgjgccndcfqfpgcgofofpdadadagr' |

源码和数据都要保护*

PWN

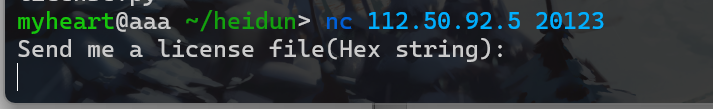

- pwn只有一题,看见exe后缀,当时还吓了一跳,怎么来个windows的pwn,结果是虚晃一枪,就是ret2text

licensePWN

解题思路:

- 先运行一下程序,发现是要输入一个hex字串

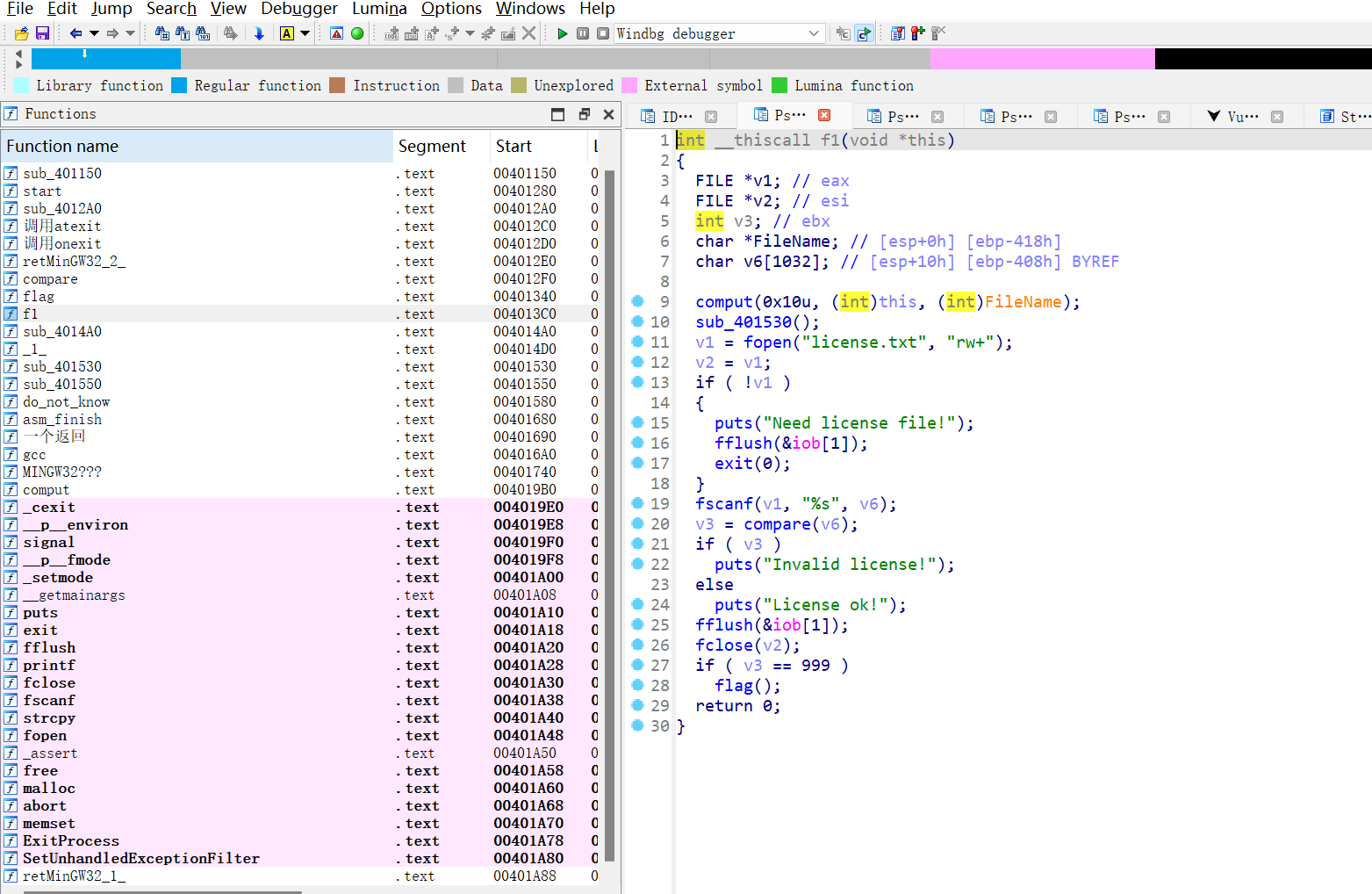

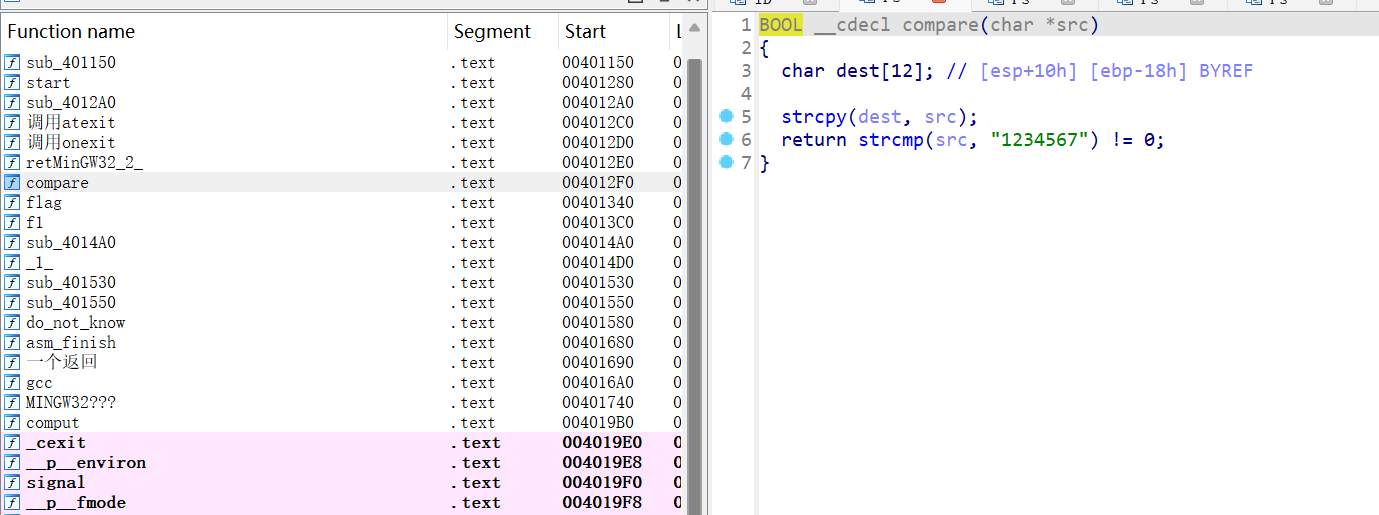

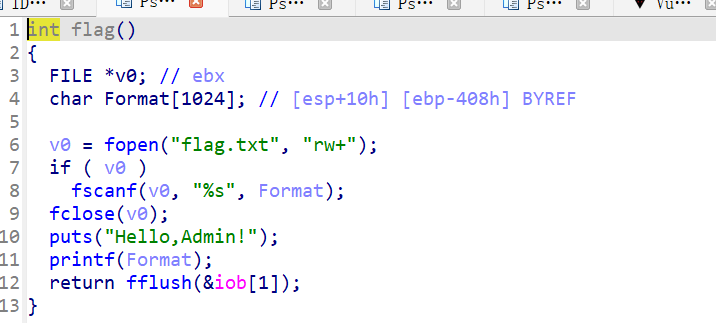

- 然后再下载附件,使用IDA打开,发现之前要求输入的hex字符串是保存在一个文件之中,然后读取文件调用图中compare

- 接下来查看compare函数,发现用个

strcpy这个漏洞函数,可以导致栈溢出到返回地址

- 再接下来查看图中名为

flag的函数,发现flag函数就存储在一个文件中,然后程序会调用函数将flag打印出来

- 所以思路就是利用栈溢出到ret2text到

flag这个函数

相关代码

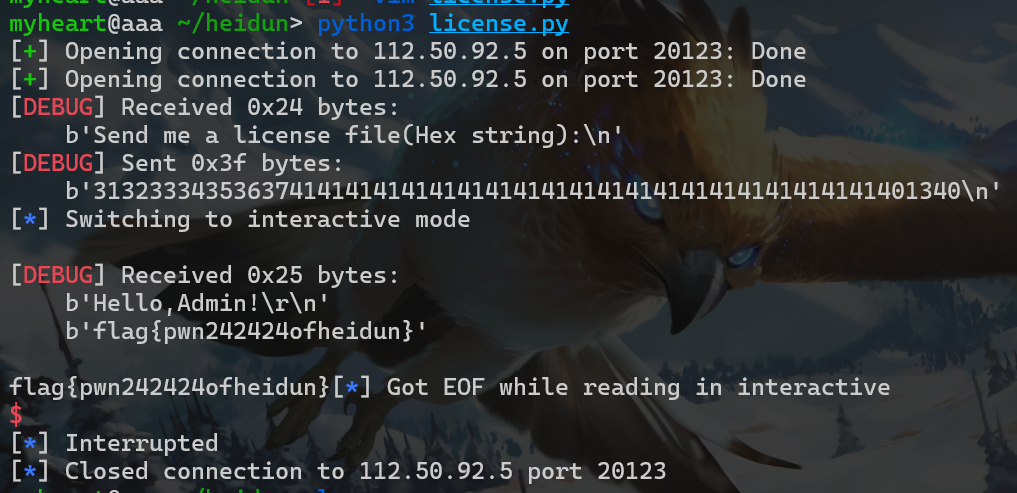

1 | from pwn import * |

flag截图

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 iyheart的博客!

评论