安卓逆向3

APK动态调试和Log插桩

使用工具

- 教程Demo

- MT管理器/NP管理器

- jeb:pc端既能静态分析又能动态调试的反编译工具

- 雷电模拟器

- XappDebug:用于动态调试的一个工具

真正要搞逆向的话还是要搞台测试机

配置Java环境

-

下面不用看了,配出问题了,直接重新安装配置了jdk19

-

这个就不多说了,在学Java已经配过一次了。为了解决Jdk版本问题,我搞了个win11的虚拟机,重新配置了一下环境。

-

由于虚拟机不支持再开启虚拟化,所以仅在虚拟机里面配置Java环境用于搭建逆向软件,然后对apk文件进行逆向分析

-

没在虚拟机搭建java环境了,在宿主机找到了一个管理java版本的开源项目,搭了个环境。具体过程可以上网搜索或者查看我学习java的那篇博客,有进行介绍

-

找到课件的jdk,课件里面的jdk版本是

jdk-11.0.15.1_windows-x64_bin.exe,这里直接切换到比该java版本高,但是和他接近的版本

- 这里我下载了jdk11,但是比该jdk版本更高一点的版本,这里在切换版本的时候出现了一个问题,详细请看问题1。

下载LSPosed

- 将LSPosed拖入雷电模拟器中安装,具体步骤不多说

- 安装好后点击去,会出现提示,点击如下按钮

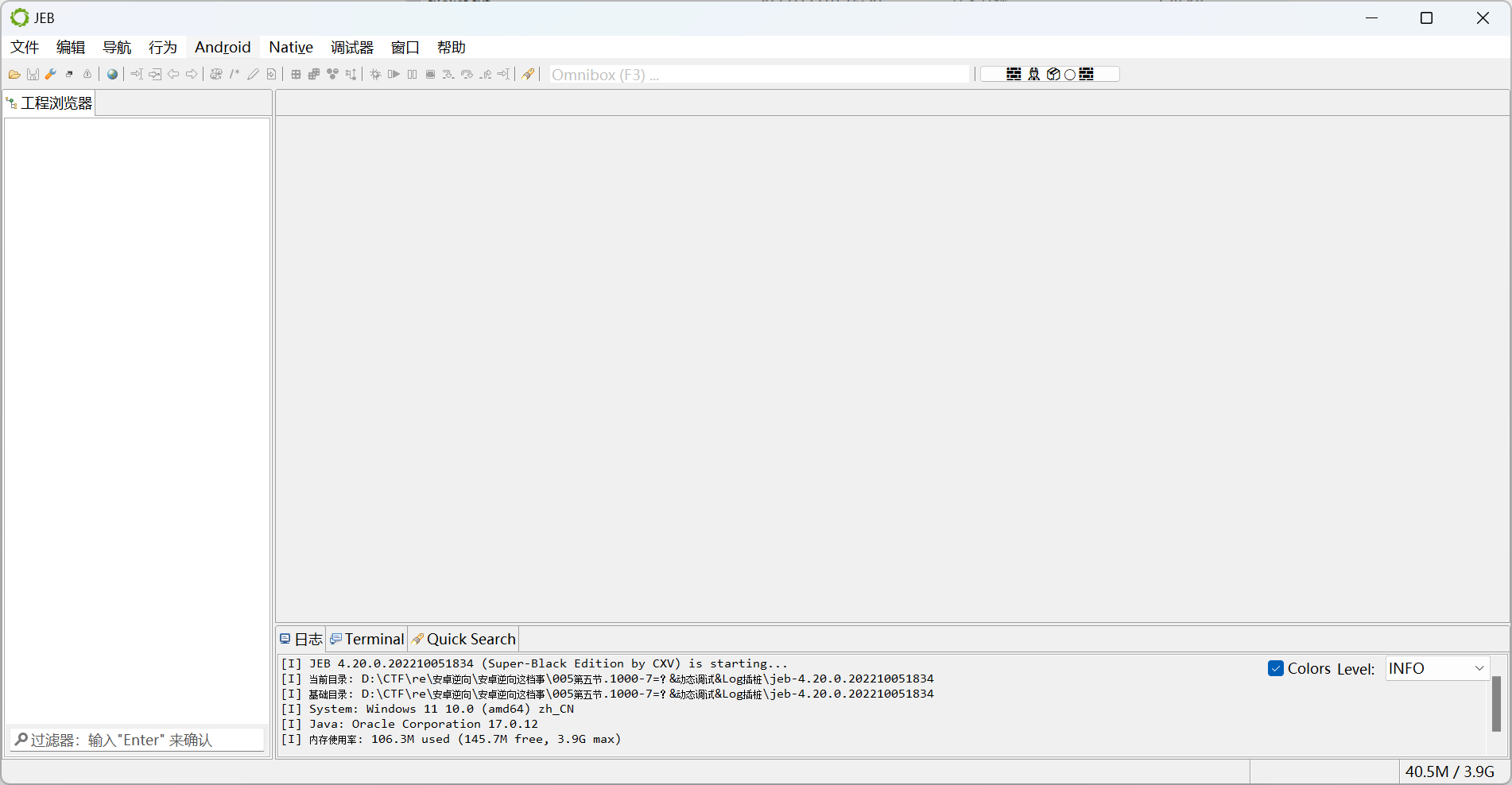

下载jeb

- 解压该压缩包

- 点击这个文件

- 运行后会弹出如下界面

- 这时我们点击如下,(因为我用的是up主打包好的jeb)并不需要许可证和密钥,如果是其他地方下载的需要破解请看如下JEB动态调试Smali-真机/模拟器(详细,新手必看) - 『移动安全区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn

下载XAppdebug

- 拖进去就可以安装了,比较简单

动态调试1–jeb+端口转发

- 动态调试是指自带的调试器跟踪自己软件的运行,可以在调试过程中知道参数或者局部变量的值以及知道代码运行的先后顺序,多用于爆破注册码

修改debug权限

-

修改debug的方法有三个

- 方法一:在

AndroidManifest.xml里添加可调试权限 - 方法二:

XappDebug模块hook对应的app,下载地址https://github.com/Palatis/XAppDebug - 方法三:使用

Magisk工具输入如下命令(但是重启后会失效)

1

2

3

4adb Shell # adb进入命令模式

su # 切换至超级用户

magisk resetprop ro.debuggable 1

stop;start; # 一定要通过该方式重启- 方法四:刷入MagiskHide Props Config模块(永久有效)

- 方法一:在

-

在

AndroidManifest.xml添加可调试权限 -

使用MT管理器,提取安装包,定位,查看

AndroidManifest.xml, -

在

application中,添加语句android:debuggable="true",然后保存修改重新安装

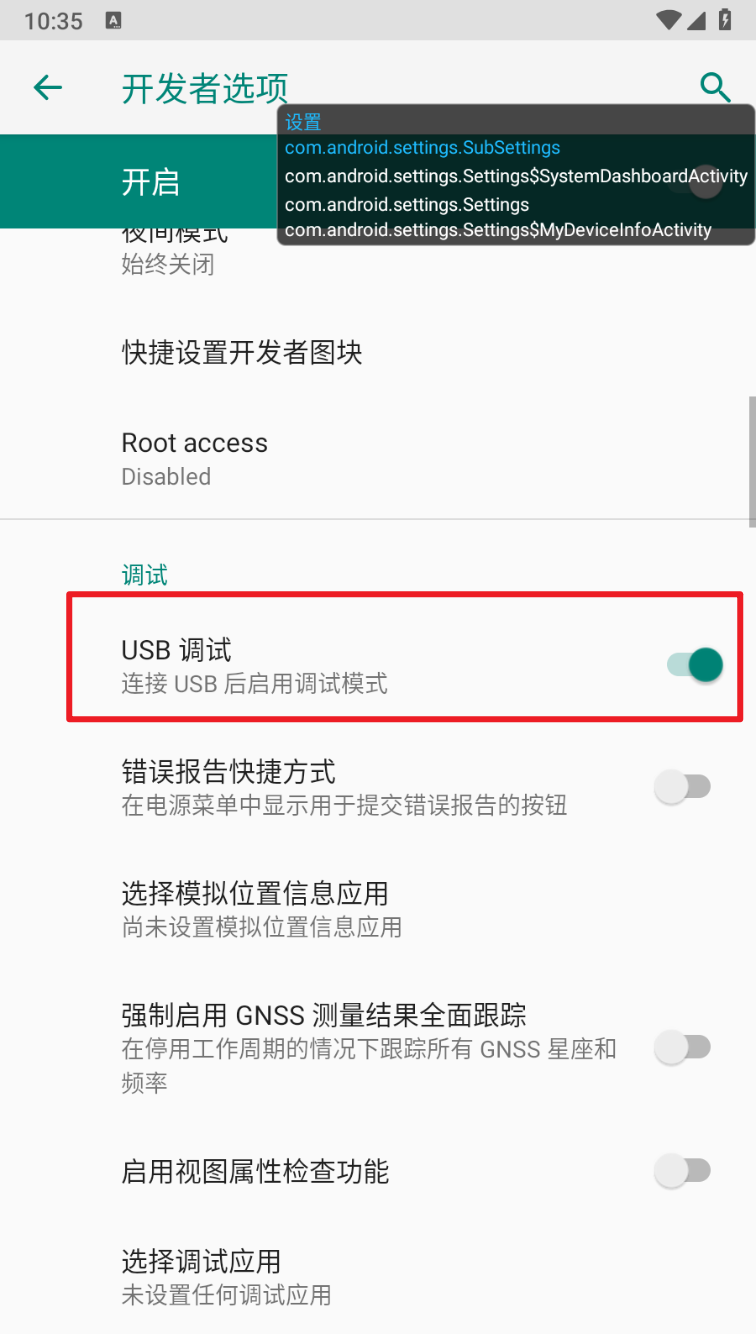

端口转发开启adb权限

- 雷电模拟器自带端口转发,不需要再转发一次。

- 需要开启开发者模式,才能开启adb调试权限

- 点击

设置->关于平板电脑->版本号,连续点击版本号7次即可进入开发者模式

- 然后返回,然后

系统->高级->开发者选项,往下滑会出现USB调试

jeb逆向

- 将Demo教程拖入jeb,会出现如下界面

- 接下来打开雷电模拟器的Demo教材,选择关卡四,关卡四会让你输入密钥

- 随便输入后点击

验证按钮,会出现密钥错误哦,再想想!

- 这时我们再jeb中使用(下方)搜索框,搜索对应字符串,找到后点击搜索结果,会跳转到相应的字符串中

- 点击后就会出现smali的代码,使用右键,点击解析,将其转换为

java代码

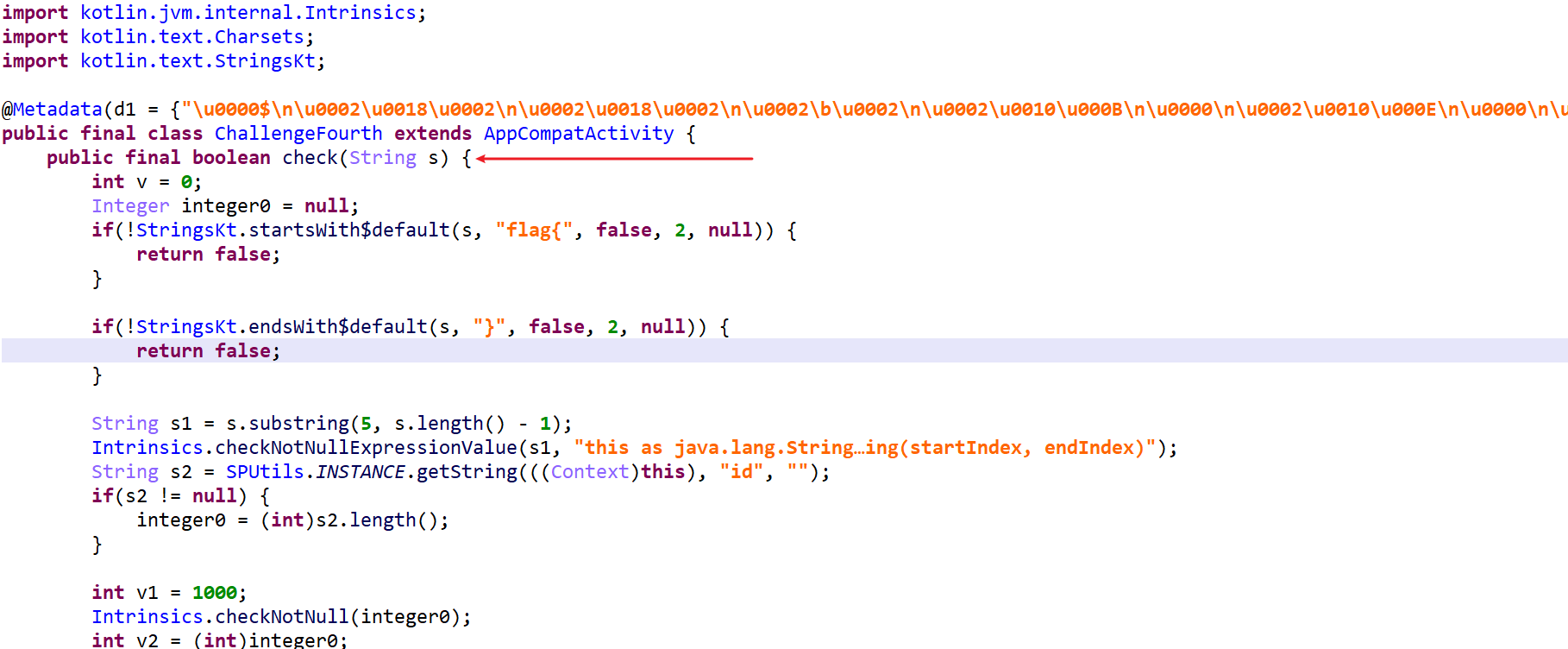

- 然后认真解读反编译后的代码

- 这边有一个

check方法,将获取的文本进行检查 - 检查正确了就会弹出密钥正确,而错误就会显示出密钥错误,然后出现弹窗

- 这边有一个

- 然后双击

check这个方法,可以查看check方法具体做了什么操作,从箭头所指向的地方开始解读- 该方法传入了一个字符串参数

- 然后先使用

startsWith$default方法,判断该参数的头是否为flag{ - 再使用

endsWith$default方法,判断该参数的尾是否为},如果不满足那么就返 回错误

- 下滑到该方法的最后,

return的这个位置,查看代码- 这是将

arr_b经过base64编码后的结果与传入参数s1经过加密算法后进行比较,如果相等就返回真,不等就返回假

- 这是将

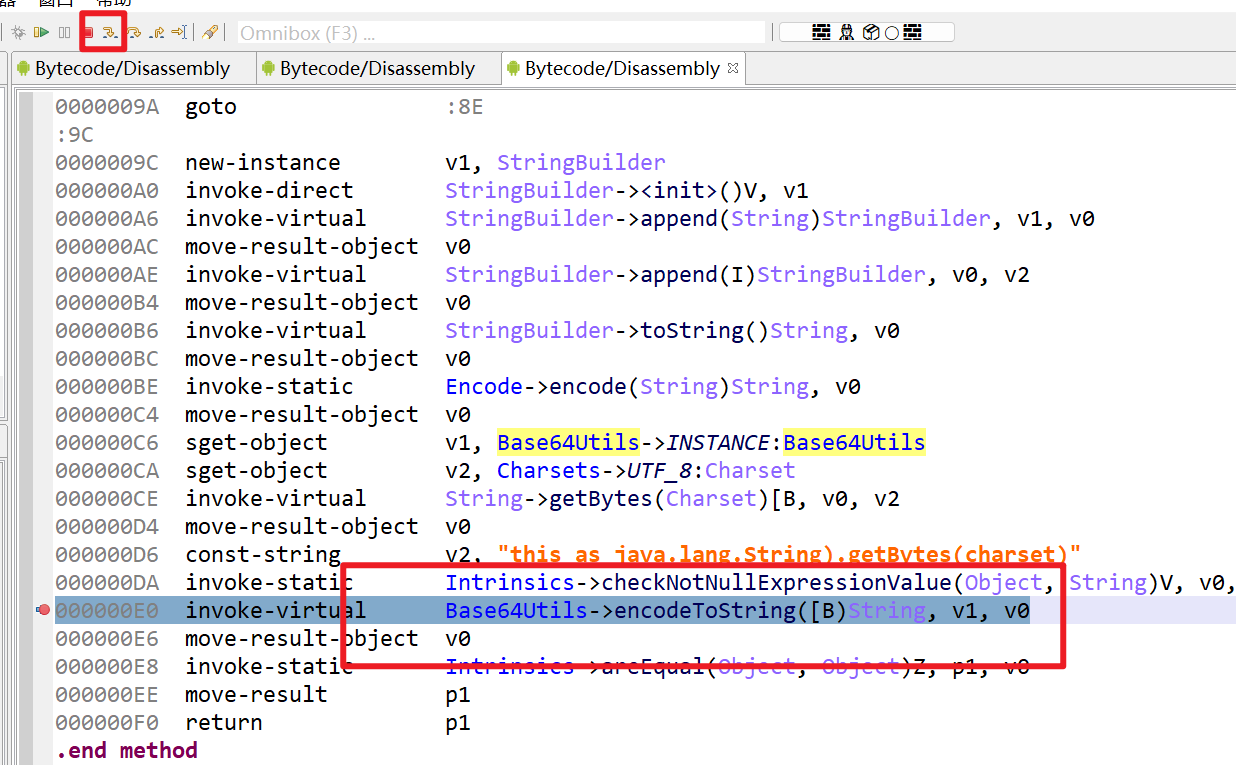

- 这时我们来进行动态调试,先转换到smali代码的界面,在该位置打下断点按下

CTRL+b即可,下完断点左边就会出现一个红点

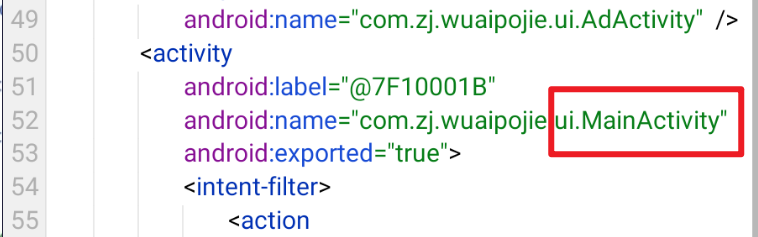

动态调试

- 下完断点之后,就要使用

debug模式启动app,使用命令adb shell am start -D -n 应用包名/类名,应用包名和类名如下 - 所以需要输入的指令为

adb shell am start -D -n com.zj.wuaipojie/.ui.MainActivity

-

使用

win + R输入cmd,打开命令行,输入命令adb shell am start -D -n com.zj.wuaipojie/.ui.MainActivity -

在输入该指令前必须要开启端口转发

-

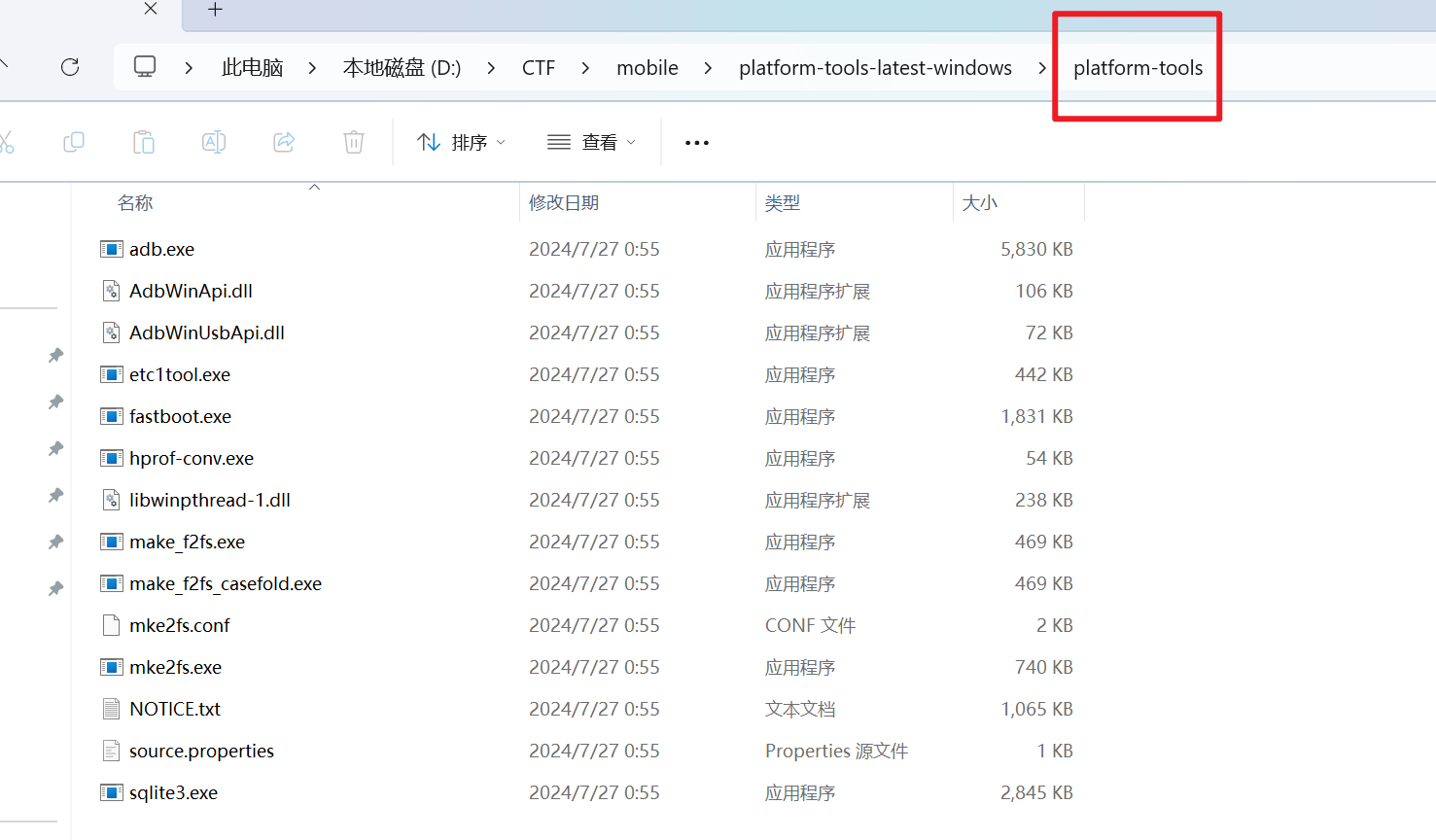

我这边出现

adb命令找不到的问题,原因是我没下载APK_Platform_toolsSDK 平台工具版本说明 | Android Studio | Android Developers,下载好后解压将adb所在路径添加到用户环境变量中的path中- 使用

adb version检查是否添加成功 - 再输入

adb shell am start -D -n com.zj.wuaipojie/.ui.MainActivity即可

- 使用

- 出现如下提示就表明成功

1 | adb shell am start -D -n com.zj.wuaipojie/.ui.MainActivity |

- 模拟器也会出现这样的情况

- 然后切换到jeb的这个图标,即为调试

-

在这边出现了一个问题,具体看问题2

-

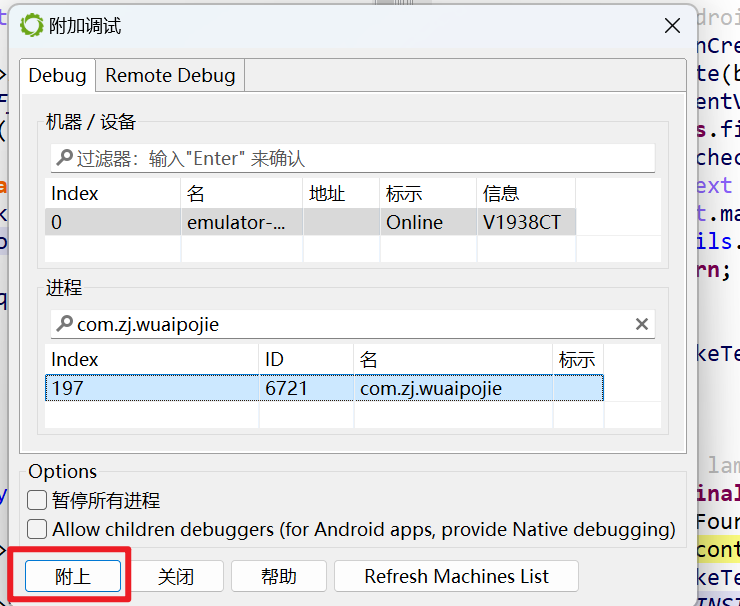

然后点击附上

- 然后会弹出来这个窗口,我们只需要关注局部变量即可

- 接下来我们需要触发代码逻辑,输入这个点击验证,然后查看局部变量

- 我们可以看到局部变量这边有我们输入的值

- 然后注意这段代码,其最终会返回v0的值

- 然后选中这一行,点击进入,查看方法内部的代码

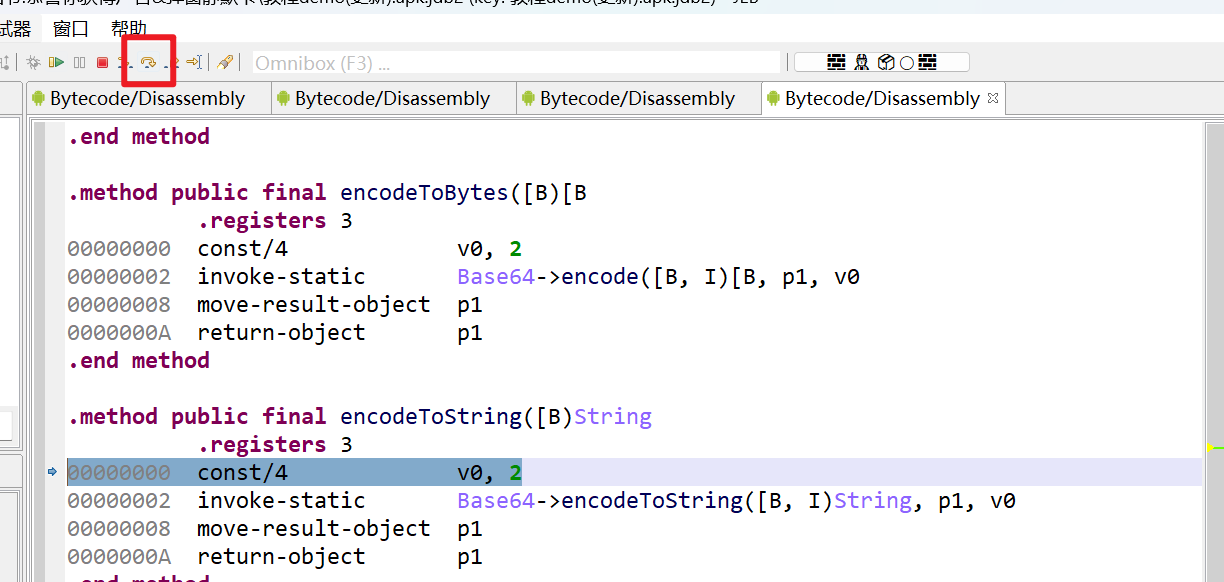

- 之后就会跳转到加密的具体代码,右边的值也会相应的改变

- 然后按这个按钮跳过,程序就会逐行的往下走

- 调试到下图位置,p1的值就会出现完整的base64编码过后的值

- 将

DAsG字符串复制下来,然后再终止程序

- 然后在模拟器中输入该字符串,验证一下是不是我们所需要的密码,结果发现验证成功

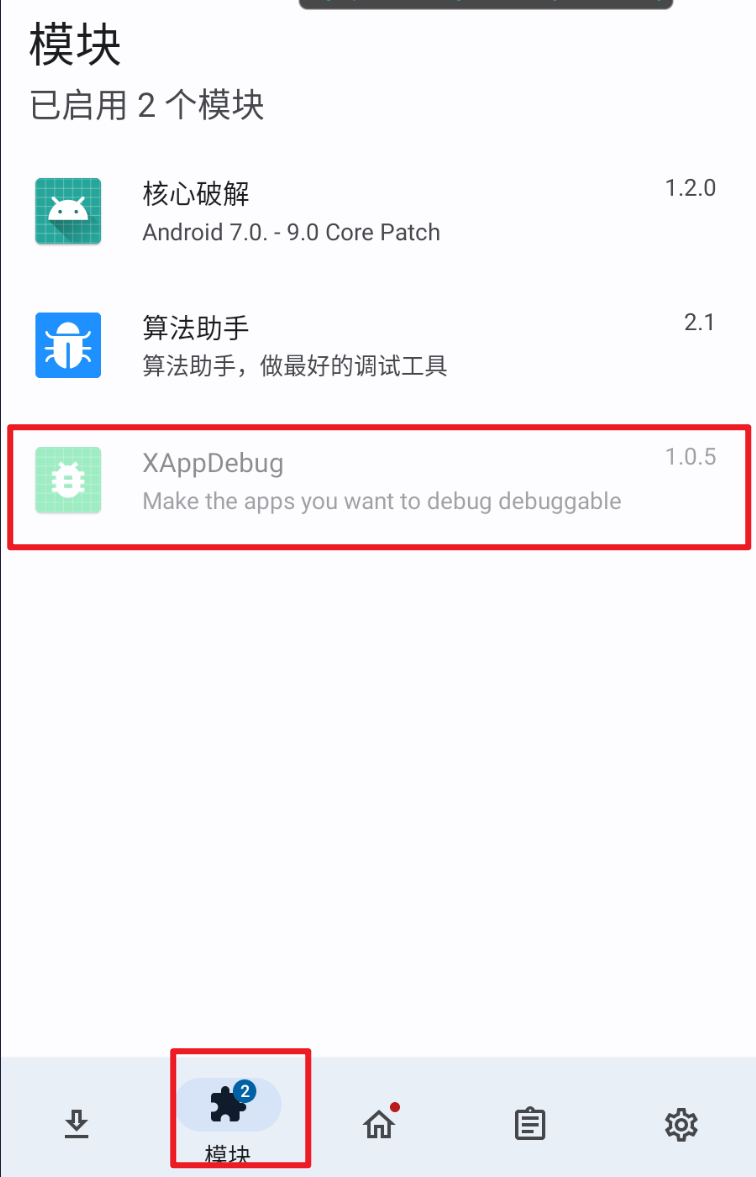

动态调试2–XAppdebug

- 先进入

LSPosed应用,将XAppdebug进行激活

- 将这俩个都勾选上

- 接着重启模拟器,该系统框架才会生效

- 然后打开

XAPPdebug,将要hook的软件勾选上,这样即使没有加入这个语句也可以进行debug调试android:debuggable="true"

动态调试3–Magisk命令

动态调试4–刷入MagiskHide Props Config模块

- 该种方式就是可以获取永久debug权限

Log插桩

-

定义:Log插桩指的是反编译APK文件时,在对应的smali文件里面,添加相应的smali代码,将程序中关键信息,以log日志的形式进行输出

-

调试命令

invoke-static {对应寄存器}, Lcom/mtools/LogUtils;->v(Ljava/lang/Object;)v -

打开共享文件将这个文件移动到共享文件夹里面

- 然后打开模拟器端的MT管理器,将插桩的文件塞进apk安装包里面,还要将插桩文件进行统一的命名规则

- 然后再

classes.dex文件中加入调入命令,找到相应的文件

- 然后找到对应语句,我们要获取v0的值,就加入对应的语句

invoke-static {v0}, Lcom/mtools/LogUtils;->v(Ljava/lang/Object;)V

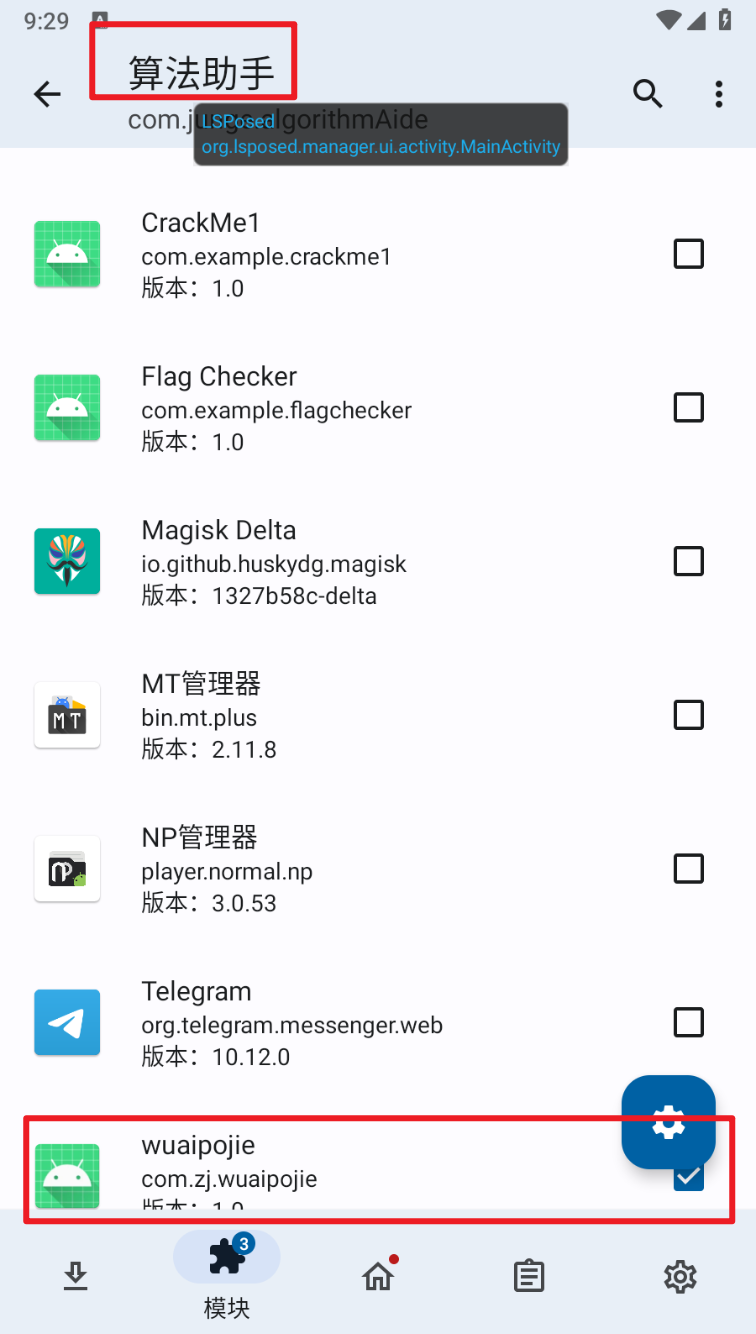

- 然后重新安装,安装好后先不启动,先打开

LSPosed,中的算法助手,勾选该应用

- 然后打开算法助手,打开下图这几个东西

- 然后点击右上角的开始按钮

- 启动之后进入关卡,输入

flag{123},然后点击验证,验证完就会在算法助手里面出现日志

- 即可获得参数值

问题

问题1

- 在切换java版本的时候出现如下错误提示,已在终端管理员运行该命令

1 | PS E:\app2\java_manager\jvms_v2.1.6_amd64> .\jvms.exe switch jdk_11.0.23 |

- 这里找到github上的issue,得以解决

- 先找到在c盘的

Program下的文件,然后删除该文件,再执行命令

问题2

- 在附加调试的时候并没有出现设备,原因是jeb常用

5555端口,但是雷电模拟器默认5554端口,最后重启一下jeb再进行调试就可以看到了