安卓逆向刷题

NSSCTF

题目1:flagchecker

-

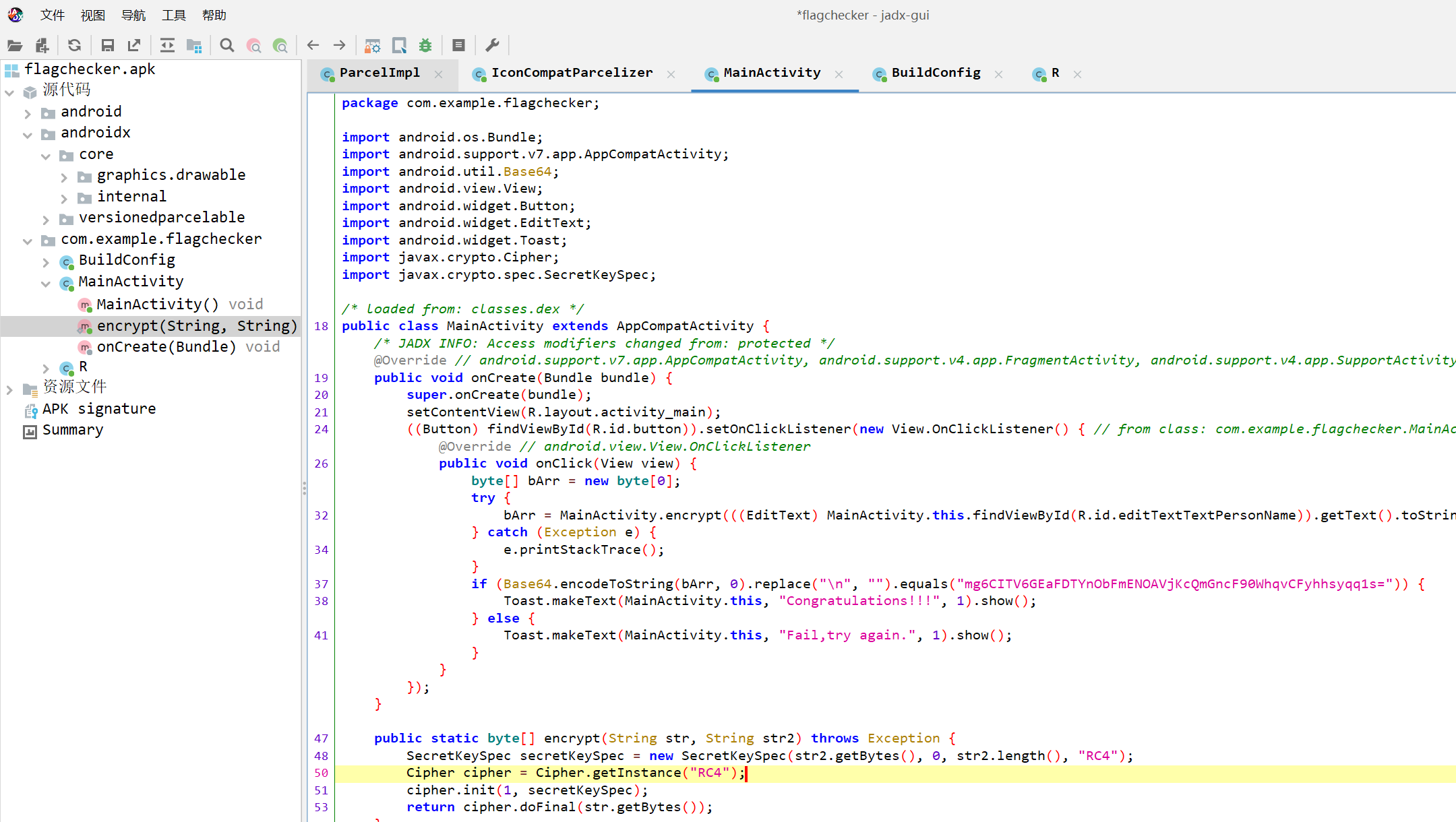

将附件使用jadx打开

- 然后再打开

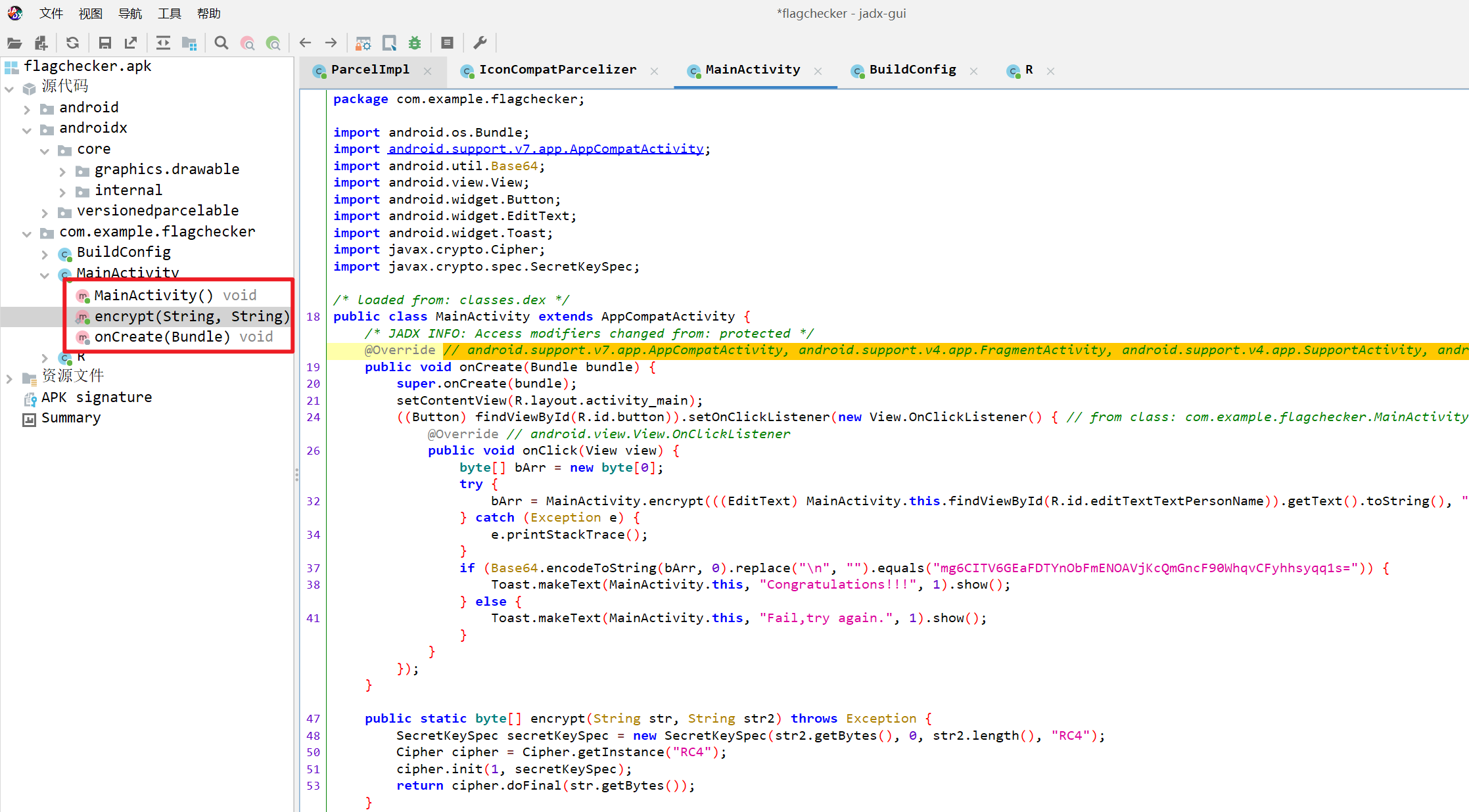

com.example.flagchecker目录下的MainActivity()文件,然后查看代码

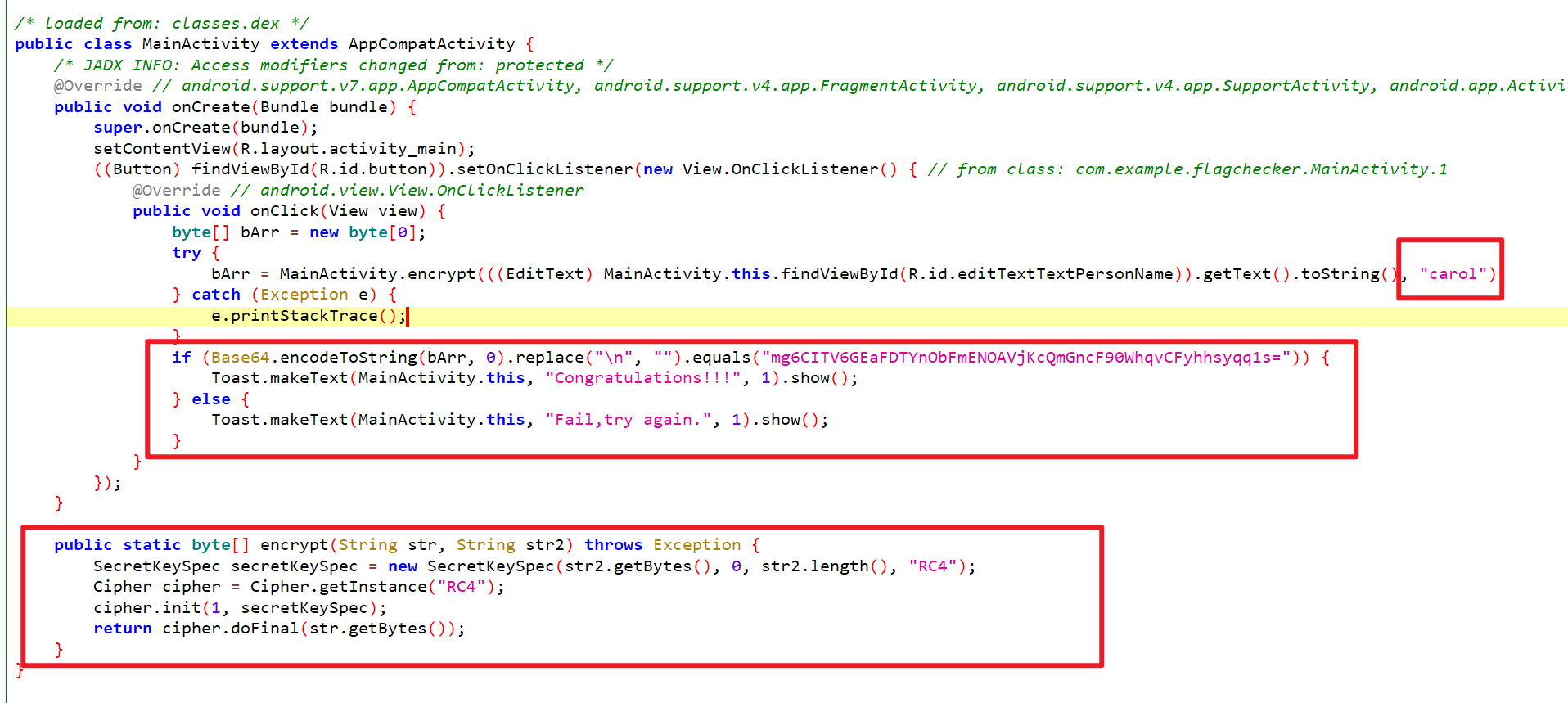

- 发现了该加密方式是RC4加密,然后秘钥是

carol,加密后用base64输出的字符串得到的密文为mg6CITV6GEaFDTYnObFmENOAVjKcQmGncF90WhqvCFyhhsyqq1s=

- 所以直接搜索在线RC4解密网站直接解密即可得到flag,

hgame{weLC0ME_To-tHE_WORLD_oF-AnDr0|D}

题目2:鹏城杯_2022_baby_re

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 iyheart的博客!